كيفية اختراق الهاتف: التقنيات والأساليب الشائعة التي يستخدمها المتسللين

إن القرصنة الهاتفية هي عملية الوصول إلى الهاتف دون معرفة أو موافقة المستخدم. مع هذا ، يمكن للمتسللين سرقة معلوماتك والوصول إلى جميع حساباتك ، سواء كانت وسائل التواصل الاجتماعي أو الخدمات المصرفية. عندما يتعرض جهازك للخطر ، يمكن التحكم في كل جانب من جوانب العالم الرقمي ، ويمكن الوصول إلى كل ركن من أركان هاتفك.

بينما يمكن للمتسللين رؤية شاشتك ، في الواقع ، فإنهم لا يحتاجون حقًا إلى رؤية أي شيء لأنهم يعرفون مكان كل شيء. إنهم يعرفون أين يتم حفظ صورك ، ويتم تخزين كلمات المرور الخاصة بك ، ومكان تسجيل جميع الملفات الحساسة.

يتضمن اختراق الهاتف الخلوي طرقًا مثل البرامج الضارة أو التصيد أو استغلال عيوب الأمان. بمجرد الوصول إلى المتسللين ، يمكنهم إجراء إجراءات واسعة النطاق ، بما في ذلك سرقة البيانات الشخصية والتحكم في الجهاز وخصوصية المستخدم.

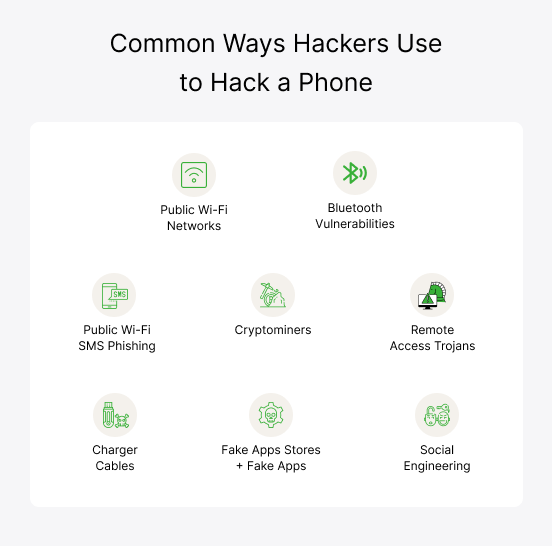

فيما يلي الطرق التي يستخدمها المتسللون

شبكات Wi-Fi العامة

شبكات Wi-Fi العامة يمكن للمستخدمين الاتصال بالشبكات العامة دون أي كلمة مرور. ومع ذلك ، يمكن للمتسللين استغلال هذه الشبكات المجانية عن طريق إعداد النقاط الساخنة المزيفة واستخدام أدوات استنشاق الحزم. يتيح لهم ذلك التجسس على نشاط الهاتف وسرقة معلومات حساسة مثل كلمات المرور وتفاصيل بطاقة الائتمان. يمكن أيضًا تثبيت البرامج الضارة على الأجهزة للوصول والتحكم غير المصرح لهم.

ثغرات البلوتوث (Bluesnarfing)

Bluesnarfing هو هجوم إلكتروني حيث يمكن للمجرمين الإلكترونية اختراق هاتف محمول عبر البلوتوث. يستغل المتسللون اتصالات Bluetooth ضعيفة أو غير مضمونة لسرقة البيانات الحساسة ، مثل جهات الاتصال والرسائل والملفات. يحدث bluesnarfing عندما يقوم المستخدم بتشغيل البلوتوث ويجعله قابلاً للاكتشاف مع أي جهاز في النطاق. يمكن للمتسلل إقرانه بالهاتف ، مما يجعل هذه الطريقة سرية وخطورة من سرقة البيانات

الرسائل النصية القصيرة

الرسائل القصيرة المختلطة ، أو "SMISHING" ، هي نوع من النشاط السيبراني الذي يرسل فيه المتسللون رسائل نصية زائفة تتشكل من المنظمات الموثوقة. تحتوي هذه الرسائل على روابط أو طلبات للحصول على معلومات حساسة ، مثل كلمات المرور والتفاصيل الشخصية. يمكن للمستخدم النقر على الروابط وتقديم المعلومات ، معتقدًا أنها حقيقية. ومع ذلك ، يسرق المتسللين البيانات ، مما يزيد من خطر سرقة الهوية والخسارة المالية.

cryptominers

يتم استخدام Cryptomining لاختراق الهاتف الخلوي عن طريق تثبيت برنامج تعدين العملة المشفرة سراً من خلال التطبيقات الضارة أو روابط التصيد. بمجرد التثبيت ، يستخدم Crypto Miner قوة معالجة الهاتف لاستخراج العملات الرقمية. هذا يستنزف موارد الجهاز ، مما تسبب في ارتفاع درجة الحرارة ، واستنفاد البطارية ، والأداء البطيء. غالبًا ما يظل الضحية غير مدرك ، في حين أن المتسلل يستفيد من العملة المشفرة باستخدام الجهاز المخترق.

وصول عن بعد أحصنة طروادة

أحصنة طروادة عن بُعد (الفئران) هي برامج ضارة يستخدمها المتسللين للحصول على وصول غير مصرح به إلى هاتف الضحية. تدخل هذه البرامج الجهاز عندما تقوم الضحية بتنزيل لعبة أو تطبيق أو مرفق ضار يبدو شرعيًا. بمجرد التثبيت ، تعمل الفئران سراً ، مما يسمح للمتسللين بالتجسس على الأنشطة ، وسرقة المعلومات الحساسة ، وتثبيت برامج ضارة إضافية.

الهندسة الاجتماعية

الهندسة الاجتماعية هي نشاط إلكتروني يتم فيه خداع الأفراد في الكشف عن معلومات سرية أو منح إمكانية الوصول إلى هواتفهم. يطرح المتسللون كاتصالات موثوق بها أو شخصيات سلطة ويستخدمون تكتيكات مثل التصيد والتذمر لخداع الضحايا لمشاركة كلمات المرور أو المسامير أو البيانات الحساسة الأخرى. بمجرد الحصول عليها ، يمكن للمتسلل الوصول إلى هاتف الضحية لتثبيت تطبيق اختراق وإساءة استخدام البيانات.

كابلات USB/الشاحن المصابة

يتم استخدام كابلات USB أو الشاحن المصابة مع البرامج الضارة المدمجة لاختراق الهواتف. عندما يتم توصيل الكبل بالهاتف ، يمكنه نشر تطبيق التجسس وإتاحة الوصول إلى الجهاز. يتيح ذلك للمتسللين سرقة البيانات أو تتبع النشاط أو حتى السيطرة على الهاتف عن بعد. تبدو هذه الكابلات متطابقة مع الكابلات العادية ويمكن أن تخدع معظم المستخدمين ، ولكن هذا الهجوم الإلكتروني ليس بالأمر الشائع.

متاجر التطبيقات المزيفة + تطبيقات مزيفة

يتم استخدام متاجر التطبيقات المزيفة والتطبيقات المزيفة لاختراق الهواتف عن طريق مضللة المستخدمين في تنزيل برامج التجسس. تحاكي هذه المنصات والتطبيقات المزيفة المنصات المشروعة وتحتوي على برامج ضارة مخفية. بمجرد التثبيت ، يمكن لبرنامج Coving أن يعرض أمان الهاتف ، مما يؤدي إلى انتهاكات البيانات أو التحكم غير المصرح به للجهاز.

كيف سأعرف ما إذا تم اختراق هاتفي؟

قد يبحث المتسللون عن أحدث الطرق لاختراق هاتف شخص ما حيث تحاول الشركات إغلاق أجهزة الظهر والثغرات الأمنية مع كل تحديث.

سيستخدمون طرقًا متعددة وأدوات متطورة للوصول إلى هاتفك ، مما يسبب سلوكًا ونشاطًا غير عاديين على جهازك. إذا كنت ترغب في فهم العدادات الفعالة على هذا ، فإن معرفة كيفية اختراق الهاتف بنفسك قد تساعدك على اكتشاف علامات واضحة على أن هاتفك قد تم اقتحامه.

بعض العلامات التي تم اختراقك هي:

i. لا يمكنك الوصول إلى معرف Apple أو حساب Google

لا يمكنك الوصول إلى حساب Apple ID أو Google ، مما يشير إلى أنه تم اختراق الهاتف. غالبًا ما يغير مجرمو Cybercriminals بيانات اعتماد الحساب لإغلاقك ومنعك من استرداد التحكم أثناء استغلال البيانات والمعلومات الشخصية.

ii. أنت غير قادر على تسجيل الدخول إلى حساباتك عبر الإنترنت

حتى بعد أن تشير جهود متعددة إلى أن الهاتف قد تم اختراقه ، فأنت غير قادر على تسجيل الدخول إلى حساباتك عبر الإنترنت. يتعرض الجهاز للخطر لأن المجري الحرفي سيغير كلمات المرور ويمنعك من الوصول إلى الحسابات.

III. تتلقى رموز 2FA التي لم تطلبها

يتم تشغيل رموز المصادقة ثنائية العوامل (2FA) بمجرد أن يتمكن المتسلل من الوصول إلى بيانات اعتماد تسجيل الدخول ويحاول تجاوز الأمان. ستتلقى رموز 2FA التي لم تطلبها ، مما يدل على أن شخصًا ما قد بحث عن كيفية اختراق هاتف محمول ويحاول الدخول إلى حساباتك.

iv. تجد صورًا ومقاطع فيديو غريبة في معرضك

تتمثل إحدى علامات الوصول غير المصرح بها إلى هاتفك في العثور على صور ومقاطع فيديو في المعرض. يعد اختراق كاميرا الهاتف الخلوي لشخص ما أحد الأشياء الأولى التي يتقنها المتسللين واستخدامها للتحكم في الكاميرا والتقاط الصور ومقاطع الفيديو دون علمك. يتم حفظ هذه الوسائط المتعددة لاحقًا في الجهاز.

v. عليك باستمرار الإقلاع عن تطبيقات محددة أو إغلاقها

يمكن أن تتسبب تطبيقات القرصنة المثبتة على الهاتف في تصرف بعض التطبيقات المثبتة بشكل خاطئ وتعطل فجأة. ستلاحظ أنه يجب عليك ترك هذه التطبيقات التي تظهر حتى بدون نشاط مستمر.

هل يمكنك إزالة المتسلل من هاتفك؟

نعم ، يمكنك إزالة المتسلل من هاتفك باستخدام أدوات البرمجيات المتخصصة. ومع ذلك ، قد لا تكون إزالتها كافية. قد لا تعرف المدة التي يتم اختراق الهاتف وكم المعلومات الشخصية والتفاصيل التي يتم استغلالها. يعمل المتسللون بسرعة بمجرد الوصول إلى جميع المعلومات التي يبحثون عنها دون أن تكون على دراية بها.

كيف يمكنني إزالة المتسللين من هاتفي؟

الآن يأتي السؤال الكبير - كيفية إزالة المتسلل من هاتفي. إنه شيء يفكر فيه الكثير من الناس ، لكن معرفة من أين تبدأ يمكن أن تحدث فرقًا كبيرًا. ولكن لا تقلق ، يمكن أن تساعدك هذه الخطوات والحلول المحددة على إزالة المتسلل واستعادة التحكم في هاتفك.

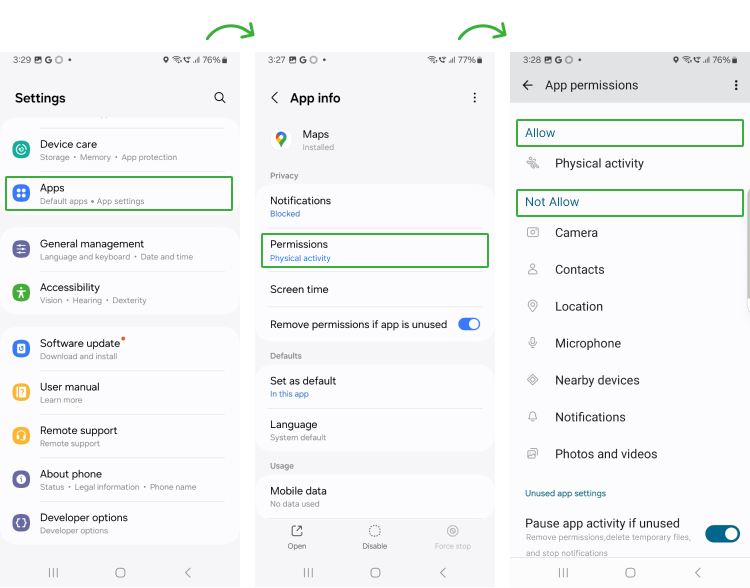

A. مراجعة أذونات التطبيق

تساعد مراجعة أذونات التطبيق على إزالة المتسللين من خلال التأكد من أن التطبيقات يمكنها الوصول إلى البيانات والميزات اللازمة فقط. يبدأ بكسب أذونات التطبيق لفعل أي شيء على الجهاز.

من خلال فحص الأذونات وضبطها بانتظام ، يمكنك تحديد وإلغاء الوصول الممنوح للتطبيقات المشبوهة أو غير الضرورية. هذا يقلل من خطر الوصول إلى البيانات غير المصرح به واستغلال البرامج الضارة المحتملة.

لمراجعة أذونات التطبيق ، انتقل إلى الإعدادات> التطبيقات> أذونات> مسموح بها/غير مسموح بها.

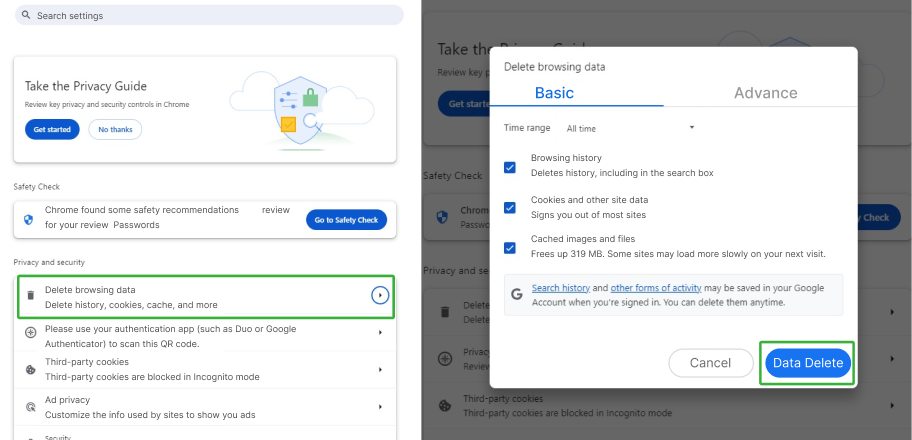

Clear Cache .B

تسلل البرامج الضارة بسهولة إذا فتحت مواقع أو روابط محفوفة بالمخاطر. يضمن لك مسح ذاكرة التخزين المؤقت بانتظام إزالة التعليمات البرمجية أو البرامج النصية التي يمكن أن تستغل المعلومات الحساسة التي تقوم بإدخالها على متصفح الويب.

لمسح ذاكرة التخزين المؤقت:

افتح إعدادات Google> الخصوصية والأمان> حذف سجل التصفح> حذف البيانات

C. إزالة التطبيقات غير المألوفة

في كثير من الأحيان مراجعة التطبيقات المثبتة للتحقق من التطبيقات التي لا تتذكرها. على الأرجح ، تم تصميم هذه التطبيقات لتثبيت برامج التجسس واختراق هاتف شخص ما لسرقة البيانات. ستقلل إزالة هذه التطبيقات من خطر الوصول غير المصرح به وتأكد من تأمين الهاتف.

D. قم بإزالة الأجهزة غير المألوفة من Bluetooth

من المعروف أن مجرمي الإنترنت يستخدمون البلوتوث للإقران بالأجهزة ، وبيانات التقاطع ، واستغلال الثغرات الأمنية. يمكن للمتسللين الوصول إلى جميع المعلومات المخزنة على الهاتف ، من جهات الاتصال إلى الرسائل إلى رسائل البريد الإلكتروني. من الأفضل تعطيل اتصال Bluetooth وإزالة جميع الاتصالات التي لا تتعرف عليها.

E. استخدم مكافحة الفيروسات

يؤدي استخدام مكافحة الفيروسات الشهيرة إلى إزالة تهديدات القرصنة من خلال اكتشاف أي برنامج تجسس من الهاتف ومنح الحجر الصحي والتخلص منه. عمليات مسح برامج مكافحة الفيروسات المتقدمة لجميع أنواع البرامج الضارة والفيروسات وتطبيقات التجسس وتوفر حماية في الوقت الفعلي. إنها أيضًا الطريقة الأكثر فعالية لتحديد نقاط الضعف ، وحظر الوصول غير المصرح به ، وإزالة المتسلل من هاتفك.

F. واو إزالة جيلبرات/الجذر

لا ينصح بالتأصيل والانكماش على أي هاتف أثناء إزالة إعدادات الأمان الافتراضية على الجهاز. تطل العملية على ضمان الهاتف ويجعل من السهل نسبيًا على الجهات الفاعلة الضارة اختراق هاتف شخص ما ، يمكن بسهولة استغلال البيانات في الهاتف وسوء استخدامها ، لذلك من الضروري استعادة الهاتف إلى إعدادات المصنع.

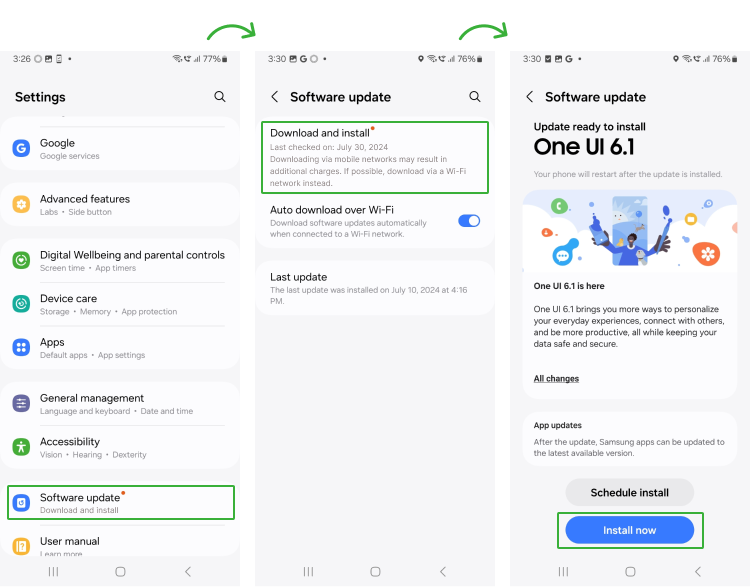

G. قم بتحديث هاتفك

تميل وكلاء التهديدات الرقمية إلى تحديد نقاط الضعف في إصدارات البرامج القديمة لتثبيت البرامج الضارة. يعد تحديث الهاتف أمرًا ضروريًا لأنه يتضمن تصحيحات الأمان وإصلاحات الأخطاء التي تمنع استخدام أي تطبيق اختراق. تحقق دائمًا من الجهاز للحصول على التحديثات وقم بتثبيته لتأمين الهاتف.

للتحقق من تحديث الهاتف:

انقر فوق الإعدادات> تحديث البرنامج> تنزيل وتثبيت> تثبيت الآن

H. حذف الملفات المشبوهة

في بعض الأحيان ، يقوم تنزيل الملفات أو التطبيقات من مصادر غير موثوقة بتثبيت بعض الملفات المشبوهة أيضًا. قد تبدو هذه الملفات غير مزعجة ولكنها تحتوي على برامج ضارة يمكنها تغيير تكوين النظام وسرقة البيانات وتتبع النشاط. يمكنك استخدام فحص الأمان الداخلي للجهاز أو مكافحة الفيروسات لتحديد وحذف هذه الملفات.

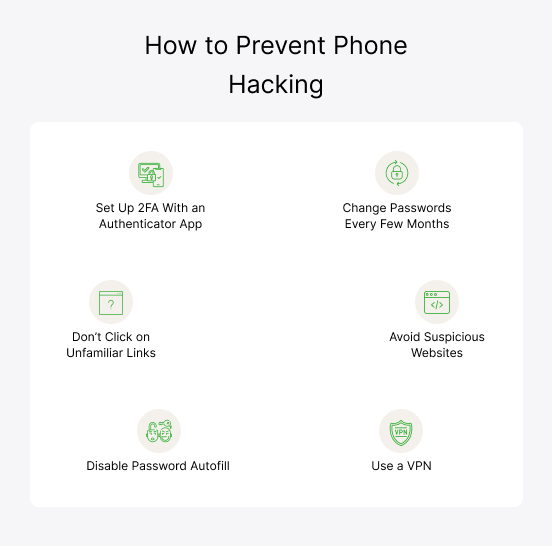

كيفية منع شخص ما من اختراق هاتفك

جهازك ليس محصنًا تمامًا حتى لو قمت بإزالة المتسللين مرة واحدة. يمكن للمتسللين إغراء وحتى أن يكونوا ناجحين في اختراق الهاتف مرة أخرى. تحتاج إلى التأكد من بقاء هاتفك وبياناتك آمنة من خلال اتباع النصائح أدناه.

I. قم بتغيير كلمات المرور كل بضعة أشهر

يتطلع المتسللون دائمًا إلى استغلال كلمات المرور الضعيفة التي لم يتم تغييرها بمرور الوقت. واحدة من أفضل الطرق لتقليل فرصة الاختراق هي تغيير كلمات المرور بانتظام. تحتاج أيضًا إلى تعيين كلمة مرور قوية باستخدام مجموعة من الحروف والرموز والأرقام. أيضًا ، تحتاج إلى تجنب استخدام كلمات المرور نفسها لحسابات متعددة.

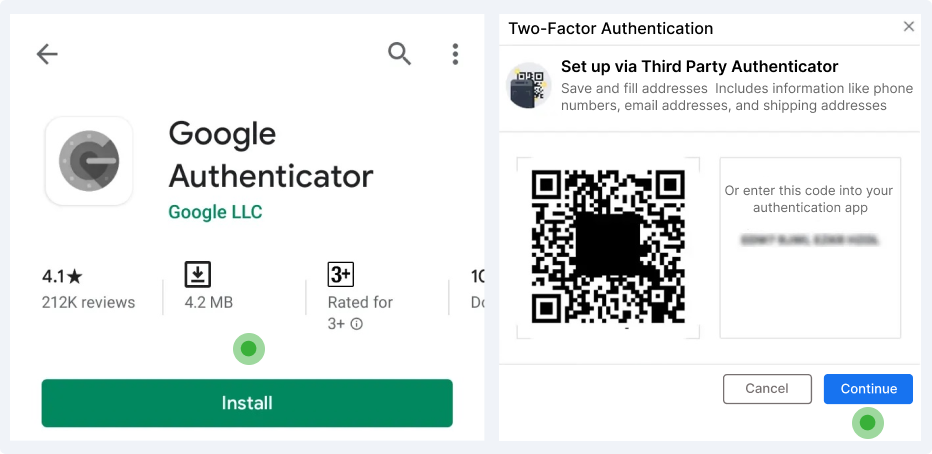

II. قم بإعداد 2FA مع تطبيق المصادقة

يوفر إعداد 2FA باستخدام تطبيق Authenticator بدلاً من رقم الهاتف أمانًا أكثر قوة. تتجنب هذه الطريقة نقاط الضعف مثل تبديل SIM - وهي تقنية تستخدم غالبًا لقرصات رقم الهاتف الخليوي لشخص ما - حيث يختتم المتسللين رقم الهاتف لاعتراض رموز الرسائل القصيرة.

يقوم تطبيق المصادقة بإنشاء رموز حساسة للوقت يتم تخزينها على الجهاز ، مما يجعلها أكثر صعوبة في اعتراض أو تكرار. هذا يقلل من خطر الوصول غير المصرح به إلى هاتفك أو حساباتك.

لإعداد:

قم بتنزيل Google Authenticator من PlayStore> مسح رمز الاستجابة السريعة> متابعة

iii. لا تنقر على روابط غير مألوفة

تجنب النقر على الروابط غير المألوفة ، حيث تؤدي في الغالب إلى مواقع التصيد المحفوفة بالمخاطر ، وتنزيلات البرامج الضارة ، والاحتيال. يتنكر المتسللون هذه الروابط الخبيثة في رسائل البريد الإلكتروني والرسائل والإعلانات وخداعك إلى النقر عليها.

إذا كنت قد وقعت ضحية بالفعل ، فإن تعلم كيفية إزالة المتسلل من هاتفك يمكن أن يساعدك على تجنب الضرر. حماية هاتفك والبيانات الحساسة من التعرض للخطر من خلال مقاومة الرغبة في النقر فوق الروابط غير الموثوقة واتخاذ خطوات لتأمين جهازك.

IV. تجنب مواقع الويب المشبوهة

يمكنك في بعض الأحيان النقر عشوائيًا وفتح موقع ويب قد يبدو شرعيًا ولكنه يستضيف ملفات تعريف الارتباط والبرامج النصية الخبيثة التي يمكن أن تخلع الهاتف بسهولة. يمكن للمتسللين بعد ذلك الوصول إلى الملفات والمعلومات المخزنة على الجهاز. لتقليل المخاطر على هاتفك وبياناتك ، تحتاج إلى الابتعاد عن تصفح مواقع الويب المحفوفة بالمخاطر وغير الجديرة بالثقة.

V. خامسا استخدم VPN

يفضل المتسللين تشغيل شبكات Wi-Fi غير المضمونة. يقوم VPN بتشفير اتصال الإنترنت الخاص بك ويجعل من الصعب على المتسللين اعتراضه. إنه يحجب عنوان IP الخاص بك ويمنع المهاجمين عبر الإنترنت من تتبع أنشطتك عبر الإنترنت أو استهداف جهازك. يساعد استخدام VPN في حماية معلوماتك الشخصية ، ويضمن التصفح الأكثر أمانًا ، ويقلل من احتمال الاختراق.

VI. تعطيل كلمة المرور التلقائية

عادةً ما يقوم المستخدمون بتنشيط الملء التلقائي على التطبيقات المختلفة لتجنب إدخال تفاصيلهم. يوفر Autofill حتى التفاصيل الحساسة وكلمات المرور التي تدخلها ، مما يجعل الجهاز ضعيفًا إذا وصل المتسلل إلى الجهاز.

إذا تم اختراقها ، يمكن للمتسللين تسجيل الدخول بسهولة إلى حساباتك ، وتغيير كلمات المرور الخاصة بك ، وسرقة البيانات. تعطيل كلمة المرور تلقائيًا يمنع المتسللين من الوصول غير المصرح به إلى بيانات الاعتماد المحفوظة.

إليك كيفية تعطيل الملء التلقائي للكروم:

افتح إعدادات الكروم> عناوين> إيقاف تشغيل نماذج الملء التلقائي.