Cómo hackear un teléfono: técnicas y métodos comunes que los hackers usan

La piratería del teléfono es el proceso de obtener acceso a un teléfono sin el conocimiento o el consentimiento del usuario. Con esto, los piratas informáticos pueden robar su información y acceder a todas sus cuentas, ya sean las redes sociales o la banca. Cuando su dispositivo se ve comprometido, se pueden controlar cada aspecto de su mundo digital y se puede acceder a cada rincón de su teléfono.

Si bien los piratas informáticos pueden ver su pantalla, en realidad, realmente no necesitan ver nada, ya que sabrán dónde está todo. Saben dónde se guardan sus fotos, se almacenan sus contraseñas y dónde se registran todos los archivos confidenciales.

Hackear en un teléfono celular implica métodos como malware, phishing o explotando fallas de seguridad. Una vez que los piratas informáticos han obtenido acceso, pueden realizar acciones generalizadas, incluido el robo de datos personales, el control del dispositivo y comprometiendo la privacidad del usuario.

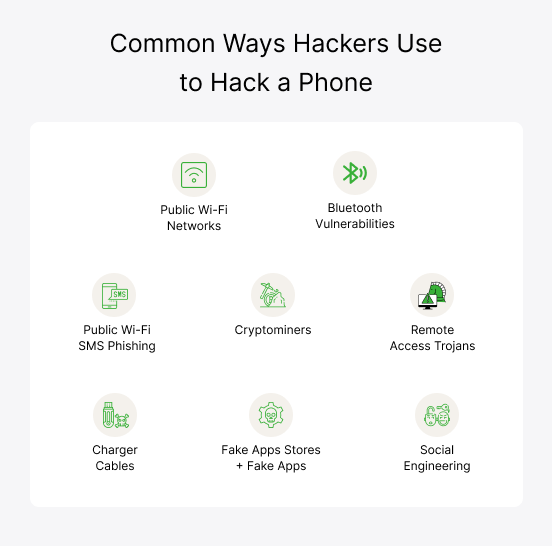

A continuación se encuentran las formas en que usan los hackers

Redes de Wi-Fi públicas

Redes de Wi-Fi públicas Los usuarios pueden conectarse a redes públicas sin ninguna contraseña. Sin embargo, los piratas informáticos pueden explotar estas redes gratuitas configurando puntos de acceso falsos y utilizando herramientas de olfateo de paquetes. Esto les permite espiar la actividad del teléfono y robar información confidencial, como contraseñas y detalles de la tarjeta de crédito. El malware también se puede instalar en dispositivos para obtener acceso y control no autorizados.

Vulnerabilidades de Bluetooth (Bluesnarfing)

BlueSnarfing es un ciberataque donde los cibercriminales pueden piratear un teléfono celular a través de Bluetooth. Los piratas informáticos explotan conexiones Bluetooth débiles o no seguras para robar datos confidenciales, como contactos, mensajes y archivos. BlueSnarfing ocurre cuando el usuario enciende el Bluetooth y lo hace descubrir con cualquier dispositivo en el rango. Un hacker puede emparejarlo con el teléfono, lo que hace que este método sea una forma discreta y peligrosa de robo de datos

Phishing sms

SMS Phishing, o "Smishing", es un tipo de actividad cibernética en la que los piratas informáticos envían mensajes de texto falsos que representan para ser de organizaciones de confianza. Estos mensajes contienen enlaces o solicitudes de información confidencial, como contraseñas y datos personales. Un usuario puede hacer clic en los enlaces y proporcionar información, pensando que es real. Sin embargo, los piratas informáticos roban los datos, aumentando el riesgo de robo de identidad y pérdida financiera.

Criptominios

Cryptomining se utiliza para piratear un teléfono celular instalando en secreto el software de minería de criptomonedas a través de aplicaciones maliciosas o enlaces de phishing. Una vez instalado, el minero criptográfico utiliza la potencia de procesamiento del teléfono para extraer monedas digitales. Esto drena los recursos del dispositivo, causando sobrecalentamiento, agotamiento de la batería y rendimiento lento. La víctima a menudo no se da cuenta, mientras que el hacker se beneficia de la criptomoneda extraída utilizando el dispositivo comprometido.

Troyanos de acceso remoto

Los troyanos de acceso remoto (ratas) son programas maliciosos que los piratas informáticos usan para obtener acceso no autorizado al teléfono de una víctima. Estos programas ingresan al dispositivo cuando la víctima descarga un juego malicioso, una aplicación o un archivo adjunto que parece legítimo. Una vez instaladas, las ratas operan en secreto, permitiendo a los piratas informáticos espiar actividades, robar información confidencial e instalar malware adicional.

Ingeniería social

La ingeniería social es una actividad cibernética en la que los individuos son engañados para divulgar información confidencial o otorgar acceso a sus teléfonos. Los piratas informáticos plantean contactos o figuras de autoridad de confianza y usan tácticas como el phishing y el pretexto para engañar a las víctimas para que compartan sus contraseñas, alfileres u otros datos confidenciales. Una vez obtenido, el hacker puede acceder al teléfono de la víctima para instalar una aplicación de piratería y usar mal los datos.

Cables USB/cargador infectados

Los cables USB o cargadores infectados con software malicioso integrado se utilizan para piratear teléfonos. Cuando el cable está conectado a un teléfono, puede implementar la aplicación SPY y dar acceso al dispositivo. Esto permite a los piratas informáticos robar datos, rastrear la actividad o incluso tomar el control del teléfono de forma remota. Estos cables se ven idénticos a los regulares y pueden engañar a la mayoría de los usuarios, pero este ciberataque no es tan común.

Tiendas de aplicaciones falsas + aplicaciones falsas

Las tiendas de aplicaciones falsas y las aplicaciones falsas se utilizan para piratear teléfonos engañando a los usuarios para que descargue Spyware. Estas plataformas y aplicaciones falsificadas imitan las legítimas y contienen malware oculto. Una vez instalado, el programa encubierto puede comprometer la seguridad del teléfono, lo que lleva a violaciones de datos o control de dispositivos no autorizados.

¿Cómo sabré si mi teléfono está pirateado?

Los piratas informáticos pueden buscar las últimas formas de piratear el teléfono de alguien mientras las empresas intentan cerrar las puertas y vulnerabilidades de seguridad con cada actualización.

Utilizarán múltiples métodos y herramientas sofisticadas para obtener acceso a su teléfono, causando un comportamiento y actividad inusuales en su dispositivo. Si desea comprender los contadores efectivos de esto, saber cómo hackear un teléfono usted mismo puede ayudarlo a detectar señales claras en las que su teléfono se ha roto.

Algunas señales de que has sido pirateado son:

i. No puede acceder a su ID de Apple o una cuenta de Google

No puede acceder a su cuenta de Apple ID o Google, lo que indica que el teléfono está pirateado. Los ciberdelincuentes a menudo cambian las credenciales de la cuenta para bloquearlo y evitar que recupere el control mientras explota los datos y la información personales.

II. No puede iniciar sesión en sus cuentas en línea

Incluso después de que múltiples esfuerzos indican que el teléfono está pirateado, no puede iniciar sesión en sus cuentas en línea. El dispositivo se ve comprometido ya que los cibercriminales alterarán las contraseñas y le impedirán acceder a las cuentas.

iii. Recibe códigos 2FA que no solicitó

Los códigos de autenticación de dos factores (2FA) se activan una vez que un hacker obtiene acceso a sus credenciales de inicio de sesión e intenta evitar la seguridad. Recibirá códigos 2FA que no solicitó, lo que muestra que alguien ha buscado cómo hackear un teléfono celular y está tratando de entrar en sus cuentas.

IV. Encuentra fotos y videos extraños en tu galería

Un signo revelador de acceso no autorizado a su teléfono es encontrar fotos y videos en la galería. Hackear la cámara del teléfono celular de alguien es una de las primeras cosas que los hackers dominan y usan para tomar el control de la cámara y capturar fotos y videos sin su conocimiento. Estos multimedia se guardan posteriormente en el dispositivo.

v. Constantemente tienes que renunciar o cerrar aplicaciones específicas

Las aplicaciones de piratería instaladas en el teléfono pueden hacer que ciertas aplicaciones instaladas se comporten de manera errática y se bloqueen de repente. Notarás que debes dejar esas aplicaciones que aparecen incluso sin actividad constante.

¿Puedes eliminar un hacker de tu teléfono?

Sí, puede eliminar un hacker de su teléfono utilizando herramientas de software especializadas. Sin embargo, eliminarlos podría no ser suficiente. Es posible que no sepa por cuánto tiempo está pirateado el teléfono y cuánta información y detalles personales se explotan. Los piratas informáticos trabajan rápidamente una vez que obtienen acceso y recopilan toda la información que buscan sin que usted sepa.

¿Cómo puedo eliminar a los piratas informáticos de mi teléfono?

Ahora viene la gran pregunta: cómo eliminar a un hacker de mi teléfono. Es algo en lo que mucha gente piensa, pero saber por dónde empezar puede marcar la diferencia. Pero no se preocupe, estos pasos y soluciones específicos pueden ayudarlo a eliminar el hacker y recuperar el control de su teléfono.

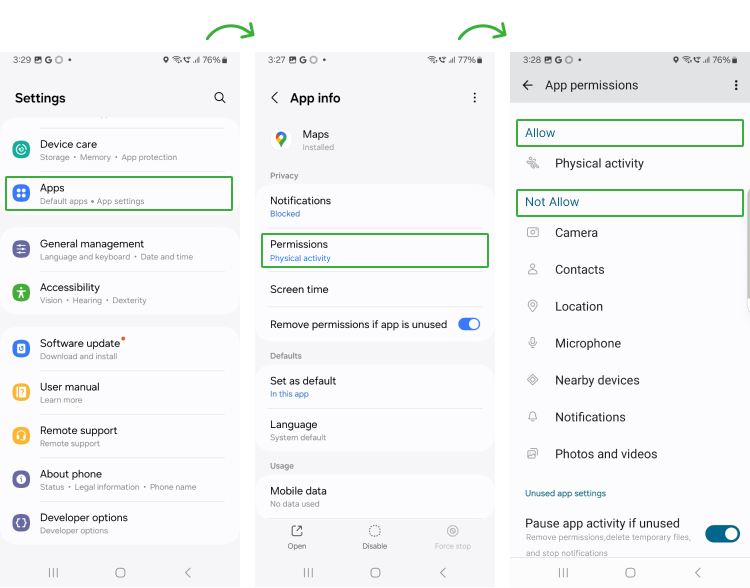

A. Revisar los permisos de la aplicación

Revisar los permisos de aplicaciones ayuda a eliminar a los piratas informáticos asegurando que las aplicaciones solo puedan acceder a los datos y funciones necesarios. Comienza con obtener permisos de aplicaciones para hacer cualquier cosa en el dispositivo.

Al verificar y ajustar regularmente los permisos, puede identificar y revocar el acceso otorgado a aplicaciones sospechosas o innecesarias. Esto reduce el riesgo de acceso a datos no autorizado y una posible explotación de malware.

Para revisar los permisos de aplicaciones, ingrese a Configuración> Aplicaciones> Permisos> Permitidos/No permitidos.

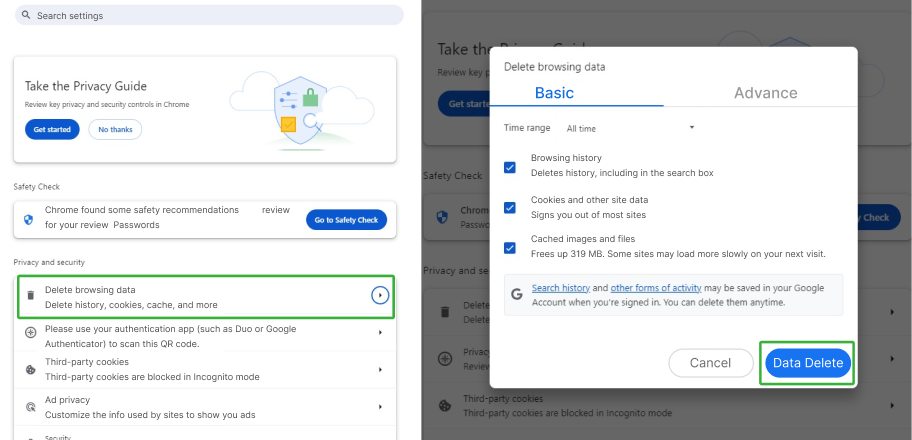

B. Cache claro

El software malicioso se infiltra fácilmente si abre sitios web o enlaces de riesgo. Borrar regularmente el caché garantiza que elimine el código o los scripts potencialmente maliciosos que pueden explotar la información confidencial que ingresa en el navegador web.

Para borrar el caché:

Abra la configuración de Google> Privacidad y seguridad> Eliminar el historial de navegación> Eliminar datos

C. Eliminar aplicaciones desconocidas

Revise con frecuencia las aplicaciones instaladas para verificar y eliminar aplicaciones que no recuerda haber descargado. Lo más probable es que estas aplicaciones estén diseñadas para instalar spyware y piratear el teléfono de alguien para robar datos. La eliminación de estas aplicaciones reducirá el riesgo de acceso no autorizado y asegurará que el teléfono esté asegurado.

D. Eliminar dispositivos desconocidos de Bluetooth

Se sabe que los cibercriminales usan Bluetooth para emparejar con dispositivos, datos de intercepción y explotar vulnerabilidades. Los piratas informáticos pueden acceder a toda la información almacenada en el teléfono, desde contactos hasta mensajes y correos electrónicos. Es mejor deshabilitar la conexión Bluetooth y eliminar todas las conexiones que no reconoce.

E. Use un antivirus

El uso de un antivirus popular elimina las amenazas de piratería detectando, cuarentena y eliminando cualquier programa de espía del teléfono. El software antivirus avanzado explora todo tipo de malware, virus y aplicaciones de espías y proporciona protección en tiempo real. También es la forma más efectiva de identificar vulnerabilidades, bloquear el acceso no autorizado y eliminar un hacker de su teléfono.

F. Eliminar jailbreaks/root

No se recomiendan rooting y jailbreaking para ningún teléfono, ya que eliminan la configuración de seguridad predeterminada en el dispositivo. El proceso anula la garantía del teléfono y hace que sea relativamente fácil para los actores maliciosos piratear el teléfono de alguien que los datos en el teléfono pueden ser explotados y mal utilizados fácilmente, por lo que es necesario restaurar el teléfono a su configuración de fábrica.

G. Actualiza tu teléfono

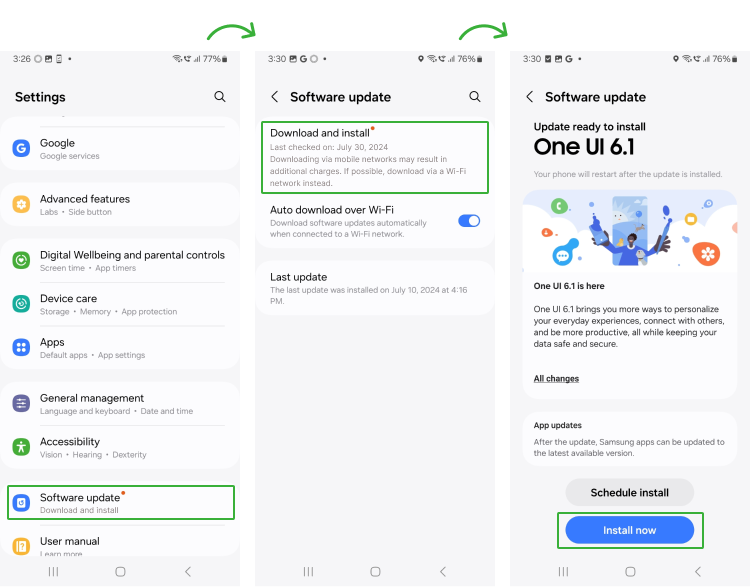

Los agentes de amenaza digital tienden a identificar vulnerabilidades en versiones de software antiguas para instalar malware. La actualización del teléfono es esencial, ya que incluye parches de seguridad y correcciones de errores que impiden el uso de cualquier aplicación de piratería. Siempre revise el dispositivo para obtener actualizaciones e instálelo para asegurar el teléfono.

Para verificar la actualización del teléfono:

Haga clic en Configuración> Actualización de software> Descargar e instalar> Instalar ahora

H. Eliminar archivos sospechosos

A veces, la descarga de archivos o aplicaciones de fuentes poco confiables también instala algunos archivos sospechosos. Estos archivos pueden parecer discretos, pero contienen malware que puede alterar discretamente la configuración del sistema, robar datos y rastrear la actividad. Puede usar el escaneo de seguridad interno o antivirus del dispositivo para identificar y eliminar estos archivos.

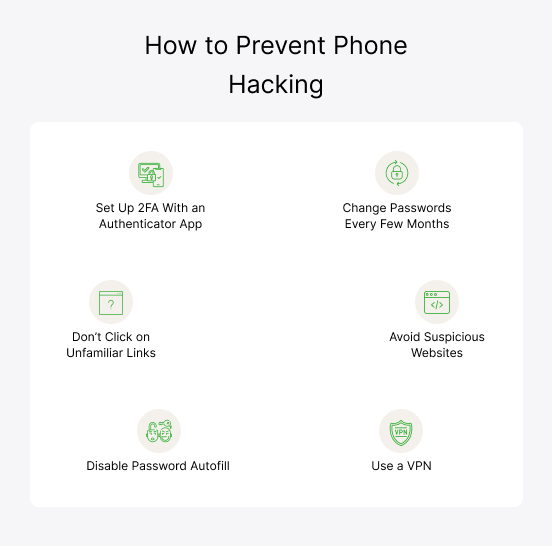

Cómo evitar que alguien piratee tu teléfono

Su dispositivo no es del todo inmune, incluso si ha eliminado a los hackers una vez. Los piratas informáticos pueden tentar e incluso tener éxito en piratear un teléfono nuevamente. Debe asegurarse de que su teléfono y datos permanezcan seguros siguiendo los consejos a continuación.

I. Cambie las contraseñas cada pocos meses

Los piratas informáticos siempre buscan explotar contraseñas débiles que no se han cambiado con el tiempo. Una de las mejores maneras de minimizar la posibilidad de piratería es cambiar regularmente las contraseñas. También debe establecer una contraseña segura utilizando una combinación de letras, símbolos y números. Además, debe evitar usar las mismas contraseñas para múltiples cuentas.

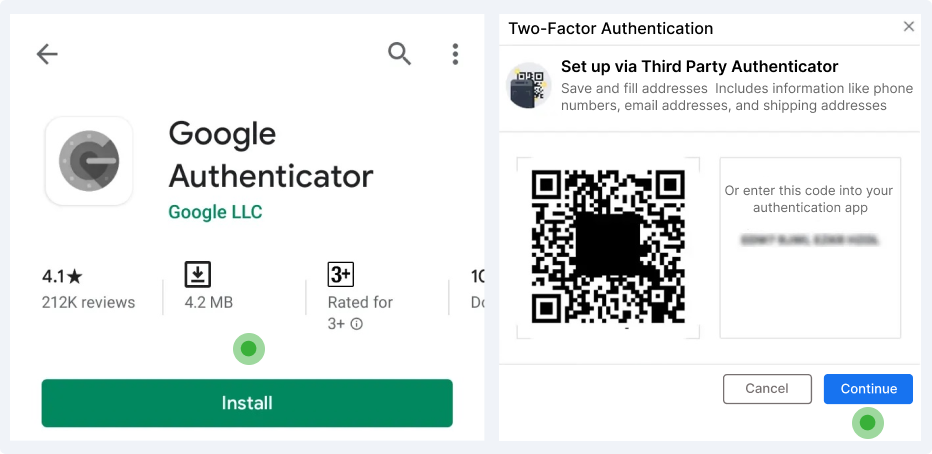

II. Configurar 2FA con una aplicación de autenticador

La configuración de 2FA con una aplicación de autenticador en lugar de un número de teléfono ofrece una seguridad más sólida. Este método evita vulnerabilidades como el intercambio de SIM, una técnica que a menudo se usa para piratear el número de teléfono celular de alguien, donde los piratas informáticos secuestran el número de teléfono para interceptar los códigos SMS.

Una aplicación de autenticador genera códigos sensibles al tiempo que se almacenan en el dispositivo, lo que los hace más difíciles de interceptar o replicar. Esto reduce el riesgo de acceso no autorizado a su teléfono o cuentas.

Para configurar:

Descargar Google Authenticator de PlayStore> Escanear código QR> Continuar

Iii. No haga clic en enlaces desconocidos

Evite hacer clic en enlaces desconocidos, ya que principalmente estos conducen a sitios web de phishing arriesgados, descargas de malware y estafas. Los piratas informáticos disfrazan estos enlaces maliciosos en correos electrónicos, mensajes y anuncios y lo engañan para que haga clic en ellos.

Si ya ha sido víctima, aprender a eliminar a un hacker de su teléfono puede ayudarlo a evitar el daño. Proteja su teléfono y los datos confidenciales de que se comprometan resistiendo el impulso de hacer clic en enlaces poco confiables y tomar medidas para asegurar su dispositivo.

IV. Evite sitios web sospechosos

A veces puede hacer clic al azar y abrir un sitio web que puede parecer legítimo, pero alberga cookies y scripts maliciosos que pueden infestar fácilmente el teléfono. Los piratas informáticos pueden acceder a los archivos e información almacenados en el dispositivo. Para minimizar el riesgo para su teléfono y datos, debe mantenerse alejado de la navegación de sitios web arriesgados y no confiables.

V. Use una VPN

Los piratas informáticos prefieren operar redes Wi-Fi no seguras. Una VPN encripta su conexión a Internet y dificulta que los hackers la intercepten. Enmascara su dirección IP y evita que los atacantes cibernéticos rastreen sus actividades en línea o se dirijan a su dispositivo. El uso de una VPN ayuda a proteger su información personal, garantiza la navegación más segura y reduce la probabilidad de piratería.

VI. Deshabilitar la contraseña Autocomisos

Por lo general, los usuarios activan Autococill en varias aplicaciones para evitar ingresar a sus detalles. Autocompletar incluso guarda detalles y contraseñas confidenciales que ingresa, lo que hace que el dispositivo sea vulnerable si un hacker accede al dispositivo.

Si se compromete, los piratas informáticos pueden iniciar sesión fácilmente en sus cuentas, alterar sus contraseñas y robar datos. Deshabilitar la contraseña Autocomisos evita que los piratas informáticos no autorizados el acceso a sus credenciales guardadas.

Aquí le mostramos cómo deshabilitar el enfoque automático para Chrome:

Abra Configuración de Chrome> Direcciones> Apague los formularios de Autocomole.