Comment pirater un téléphone : techniques et méthodes courantes utilisées par les pirates

Le piratage téléphonique consiste à accéder à un téléphone à l'insu de l'utilisateur et sans son consentement. Les pirates peuvent ainsi voler vos informations et accéder à tous vos comptes, qu'il s'agisse de réseaux sociaux ou de comptes bancaires. Lorsque votre appareil est compromis, tous les aspects de votre univers numérique peuvent être contrôlés et chaque recoin de votre téléphone est accessible.

Bien que les pirates puissent voir votre écran, en réalité, ils n'ont pas vraiment besoin de voir quoi que ce soit, car ils savent où tout se trouve. Ils savent où sont enregistrées vos photos, vos mots de passe et où sont enregistrés tous vos fichiers sensibles.

Le piratage d'un téléphone portable implique des méthodes telles que les logiciels malveillants, l'hameçonnage (phishing) ou l'exploitation de failles de sécurité. Une fois l'accès obtenu, les pirates peuvent commettre des actes de grande envergure, comme voler des données personnelles, prendre le contrôle de l'appareil et compromettre la confidentialité des utilisateurs.

Vous trouverez ci-dessous les moyens utilisés par les pirates informatiques

Réseaux Wi-Fi publics

Réseaux Wi-Fi publics : les utilisateurs peuvent se connecter aux réseaux publics sans mot de passe. Cependant, les pirates informatiques peuvent exploiter ces réseaux gratuits en créant de faux points d'accès et en utilisant des outils de détection de paquets. Cela leur permet d'espionner l'activité des téléphones et de voler des informations sensibles comme les mots de passe et les informations de carte bancaire. Des logiciels malveillants peuvent également être installés sur les appareils pour obtenir un accès et un contrôle non autorisés.

Vulnérabilités Bluetooth (Bluesnarfing)

Le Bluesnarfing est une cyberattaque par laquelle des cybercriminels peuvent pirater un téléphone portable via Bluetooth. Les pirates exploitent des connexions Bluetooth faibles ou non sécurisées pour voler des données sensibles, telles que des contacts, des messages et des fichiers. Le Bluesnarfing se produit lorsque l'utilisateur active le Bluetooth et le rend détectable par tout appareil à portée. Un pirate peut l'appairer avec le téléphone, ce qui fait de cette méthode une forme discrète et dangereuse de vol de données.

Hameçonnage par SMS

L'hameçonnage par SMS, ou « smishing », est une forme de cyberactivité où des pirates informatiques envoient de faux SMS se faisant passer pour des organisations de confiance. Ces messages contiennent des liens ou des demandes d'informations sensibles, comme des mots de passe et des données personnelles. Un utilisateur peut cliquer sur ces liens et fournir des informations, pensant qu'elles sont authentiques. Cependant, les pirates informatiques volent les données, augmentant ainsi le risque d'usurpation d'identité et de pertes financières.

Cryptomineurs

Le minage de cryptomonnaies consiste à pirater un téléphone portable en installant secrètement un logiciel de minage de cryptomonnaies via des applications malveillantes ou des liens d'hameçonnage. Une fois installé, le mineur exploite la puissance de traitement du téléphone pour miner des cryptomonnaies. Cela épuise les ressources de l'appareil, provoquant une surchauffe, une décharge de la batterie et un ralentissement des performances. La victime reste souvent inconsciente, tandis que le pirate profite des cryptomonnaies minées grâce à l'appareil compromis.

chevaux de Troie d'accès à distance

Les chevaux de Troie d'accès à distance (RAT) sont des programmes malveillants utilisés par les pirates pour accéder sans autorisation au téléphone d'une victime. Ces programmes s'introduisent dans l'appareil lorsque la victime télécharge un jeu, une application ou une pièce jointe malveillante apparemment légitime. Une fois installés, les RAT opèrent en secret, permettant aux pirates d'espionner les activités, de voler des informations sensibles et d'installer d'autres logiciels malveillants.

Ingénierie sociale

L'ingénierie sociale est une cyberactivité qui consiste à inciter des individus à divulguer des informations confidentielles ou à donner accès à leur téléphone. Les pirates se font passer pour des contacts de confiance ou des figures d'autorité et utilisent des tactiques comme l'hameçonnage et le prétexte pour inciter leurs victimes à partager leurs mots de passe, codes PIN ou autres données sensibles. Une fois ces informations obtenues, le pirate peut accéder au téléphone de la victime pour installer une application de piratage et exploiter les données à mauvais escient.

Câbles USB/chargeur infectés

Des câbles USB ou de chargeur infectés, contenant des logiciels malveillants, sont utilisés pour pirater des téléphones. Une fois connecté à un téléphone, le câble peut déployer l'application espionne et donner accès à l'appareil. Cela permet aux pirates de voler des données, de suivre l'activité du téléphone ou même de prendre le contrôle du téléphone à distance. Ces câbles ressemblent à des câbles classiques et peuvent tromper la plupart des utilisateurs, mais cette cyberattaque est moins fréquente.

Faux magasins d'applications + fausses applications

De fausses boutiques d'applications et de fausses applications sont utilisées pour pirater les téléphones en incitant les utilisateurs à télécharger des logiciels espions. Ces plateformes et applications contrefaites imitent des plateformes et applications légitimes et contiennent des logiciels malveillants cachés. Une fois installé, le programme caché peut compromettre la sécurité du téléphone, entraînant des violations de données ou un contrôle non autorisé de l'appareil.

Comment saurai-je si mon téléphone est piraté ?

Les pirates informatiques peuvent rechercher les dernières méthodes pour pirater le téléphone de quelqu'un, car les entreprises tentent de fermer les portes dérobées et les vulnérabilités de sécurité à chaque mise à jour.

Ils utiliseront de multiples méthodes et outils sophistiqués pour accéder à votre téléphone, provoquant des comportements et des activités inhabituels sur votre appareil. Pour comprendre les moyens efficaces de contrer ce phénomène, savoir pirater un téléphone vous-même peut vous aider à repérer les signes évidents d'intrusion.

Voici quelques signes indiquant que vous avez été piraté :

i. Vous ne pouvez pas accéder à votre identifiant Apple ou à votre compte Google

Vous ne parvenez pas à accéder à votre identifiant Apple ou à votre compte Google, ce qui indique que votre téléphone a été piraté. Les cybercriminels modifient souvent les identifiants de votre compte pour vous bloquer l'accès et vous empêcher de reprendre le contrôle de votre appareil tout en exploitant vos données et informations personnelles.

ii. Vous ne parvenez pas à vous connecter à vos comptes en ligne

Même après plusieurs tentatives de piratage, vous ne parvenez pas à vous connecter à vos comptes en ligne. L'appareil est compromis, car les cybercriminels modifient les mots de passe et vous empêchent d'accéder à vos comptes.

iii. Vous recevez des codes 2FA que vous n'avez pas demandés

Les codes d'authentification à deux facteurs (2FA) sont déclenchés lorsqu'un pirate accède à vos identifiants et tente de contourner la sécurité. Vous recevrez des codes 2FA que vous n'avez pas demandés, ce qui indique que quelqu'un a cherché comment pirater un téléphone portable et tente d'accéder à vos comptes.

iv. Vous trouvez des photos et vidéos étranges dans votre galerie

Un signe révélateur d'un accès non autorisé à votre téléphone est la découverte de photos et de vidéos dans la galerie. Pirater l'appareil photo d'un téléphone portable est l'une des premières techniques que les pirates maîtrisent et utilisent pour prendre le contrôle de l'appareil et capturer des photos et des vidéos à votre insu. Ces fichiers multimédias sont ensuite enregistrés sur l'appareil.

v. Vous devez constamment quitter ou fermer des applications spécifiques

Le piratage d'applications installées sur le téléphone peut entraîner un comportement erratique et un plantage soudain de certaines applications. Vous constaterez que vous devrez fermer les applications qui s'affichent, même sans activité constante.

Pouvez-vous supprimer un pirate informatique de votre téléphone ?

Oui, vous pouvez neutraliser un pirate informatique de votre téléphone à l'aide d'outils logiciels spécialisés. Cependant, cela pourrait ne pas suffire. Vous ignorez peut-être la durée du piratage et la quantité d'informations personnelles exploitées. Une fois qu'ils ont accès à votre téléphone, les pirates agissent rapidement et récupèrent toutes les informations recherchées à votre insu.

Comment puis-je supprimer les pirates de mon téléphone ?

La grande question se pose maintenant : comment se débarrasser d'un pirate informatique sur son téléphone ? Beaucoup de gens s'y intéressent, mais savoir par où commencer peut faire toute la différence. Mais ne vous inquiétez pas, ces étapes et solutions spécifiques peuvent vous aider à éliminer le pirate informatique et à reprendre le contrôle de votre téléphone.

A. Examiner les autorisations de l'application

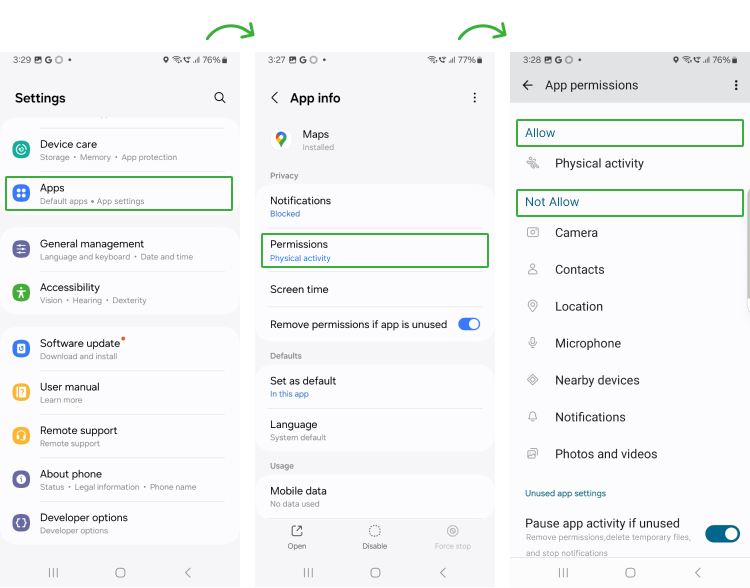

La vérification des autorisations des applications permet d'éliminer les pirates en garantissant que les applications n'accèdent qu'aux données et fonctionnalités nécessaires. Cela commence par l'obtention des autorisations nécessaires pour effectuer toutes les actions sur l'appareil.

En vérifiant et en ajustant régulièrement les autorisations, vous pouvez identifier et révoquer l'accès accordé aux applications suspectes ou inutiles. Cela réduit le risque d'accès non autorisé aux données et d'exploitation potentielle de logiciels malveillants.

Pour vérifier les autorisations des applications, accédez à Paramètres > Applications > Autorisations > Autorisé/Non autorisé.

B. Vider le cache

Les logiciels malveillants s'infiltrent facilement si vous consultez des sites web ou des liens dangereux. Vider régulièrement le cache vous permet de supprimer les codes ou scripts potentiellement malveillants susceptibles d'exploiter les informations sensibles saisies dans votre navigateur.

Pour vider le cache :

Ouvrez Paramètres Google > Confidentialité et sécurité > Supprimer l'historique de navigation > Supprimer les données

C. Supprimez les applications inconnues

Vérifiez régulièrement les applications installées pour vérifier et supprimer celles que vous ne vous souvenez pas avoir téléchargées. Ces applications sont probablement conçues pour installer des logiciels espions et pirater le téléphone d'un utilisateur afin de voler des données. La suppression de ces applications réduira le risque d'accès non autorisé et garantira la sécurité du téléphone.

D. Supprimer les appareils inconnus du Bluetooth

Les cybercriminels sont connus pour utiliser le Bluetooth pour appairer des appareils, intercepter des données et exploiter des vulnérabilités. Les pirates peuvent accéder à toutes les informations stockées sur le téléphone, des contacts aux messages en passant par les e-mails. Il est préférable de désactiver la connexion Bluetooth et de supprimer toutes les connexions que vous ne reconnaissez pas.

E. Utilisez un antivirus

Utiliser un antivirus populaire élimine les menaces de piratage en détectant, en mettant en quarantaine et en éliminant tout programme espion du téléphone. Un logiciel antivirus avancé analyse tous les types de logiciels malveillants, de virus et d'applications espionnes et offre une protection en temps réel. C'est également le moyen le plus efficace d'identifier les vulnérabilités, de bloquer les accès non autorisés et d'éliminer un pirate de votre téléphone.

F. Supprimer les jailbreaks/roots

Le rootage et le jailbreaking sont déconseillés, quel que soit le téléphone, car ils suppriment les paramètres de sécurité par défaut. Ce processus annule la garantie du téléphone et facilite le piratage par des personnes malveillantes. Les données du téléphone peuvent facilement être exploitées et détournées ; il est donc nécessaire de restaurer les paramètres d'usine.

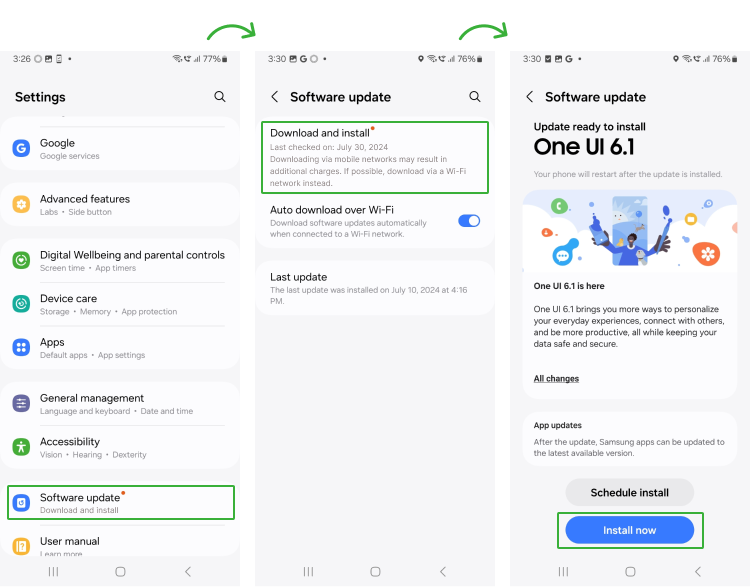

G. Mettez à jour votre téléphone

Les agents de menaces numériques ont tendance à identifier les vulnérabilités des anciennes versions de logiciels pour y installer des logiciels malveillants. Il est essentiel de mettre à jour son téléphone, car cela inclut les correctifs de sécurité et les corrections de bugs qui empêchent l'utilisation de toute application de piratage. Vérifiez toujours si des mises à jour sont disponibles sur votre appareil et installez-les pour le sécuriser.

Pour vérifier la mise à jour du téléphone :

Cliquez sur Paramètres > Mise à jour du logiciel > Télécharger et installer > Installer maintenant

H. Supprimer les fichiers suspects

Parfois, le téléchargement de fichiers ou d'applications provenant de sources non fiables installe également des fichiers suspects. Ces fichiers peuvent paraître discrets, mais contiennent des logiciels malveillants capables de modifier discrètement la configuration du système, de voler des données et de suivre l'activité. Vous pouvez utiliser l'analyse de sécurité interne de l'appareil ou l'antivirus pour identifier et supprimer ces fichiers.

Comment empêcher quelqu'un de pirater votre téléphone

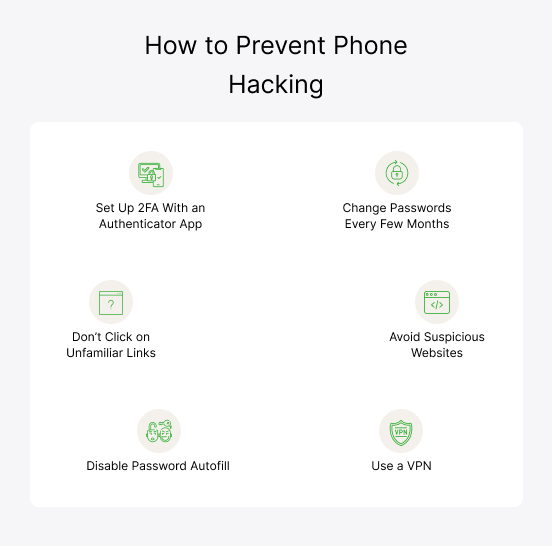

Votre appareil n'est pas totalement à l'abri, même après avoir éliminé les pirates. Les pirates peuvent tenter de pirater à nouveau votre téléphone, et même y parvenir. Assurez la sécurité de votre téléphone et de vos données en suivant les conseils ci-dessous.

I. Changez vos mots de passe tous les quelques mois

Les pirates informatiques cherchent toujours à exploiter les mots de passe faibles qui n'ont pas été modifiés au fil du temps. L'un des meilleurs moyens de minimiser les risques de piratage est de changer régulièrement de mot de passe. Il est également important de choisir un mot de passe fort, composé d'une combinaison de lettres, de symboles et de chiffres. Évitez également d'utiliser le même mot de passe pour plusieurs comptes.

II. Configurer 2FA avec une application d'authentification

Configurer l'authentification à deux facteurs (2FA) avec une application d'authentification plutôt qu'avec un numéro de téléphone offre une sécurité renforcée. Cette méthode évite les vulnérabilités telles que l'échange de carte SIM, une technique souvent utilisée pour pirater un numéro de téléphone portable, où les pirates détournent le numéro de téléphone pour intercepter les codes SMS.

Une application d'authentification génère des codes sensibles au temps qui sont stockés sur l'appareil, ce qui les rend plus difficiles à intercepter ou à reproduire. Cela réduit le risque d'accès non autorisé à votre téléphone ou à vos comptes.

Pour configurer :

Téléchargez Google Authenticator depuis le PlayStore > Scannez le code QR > Continuer

III. Ne cliquez pas sur des liens inconnus

Évitez de cliquer sur des liens inconnus, car ils mènent généralement à des sites d'hameçonnage risqués, à des téléchargements de logiciels malveillants et à des arnaques. Les pirates dissimulent ces liens malveillants dans des e-mails, des messages et des publicités et vous incitent à cliquer dessus.

Si vous avez déjà été victime d'un piratage, apprendre à le déconnecter de votre téléphone peut vous aider à éviter les dégâts. Protégez votre téléphone et vos données sensibles en résistant à l'envie de cliquer sur des liens non fiables et en prenant des mesures pour sécuriser votre appareil.

IV. Évitez les sites web suspects

Il arrive parfois que vous cliquiez et ouvriez par hasard un site web apparemment légitime, mais qui héberge des cookies et des scripts malveillants susceptibles d'infecter votre téléphone. Les pirates peuvent alors accéder aux fichiers et informations stockés sur l'appareil. Pour minimiser les risques pour votre téléphone et vos données, évitez de naviguer sur des sites web risqués et peu fiables.

V. Utiliser un VPN

Les pirates informatiques privilégient les réseaux Wi-Fi non sécurisés. Un VPN chiffre votre connexion Internet et la rend difficile à intercepter. Il masque votre adresse IP et empêche les cybercriminels de suivre vos activités en ligne ou de cibler votre appareil. L'utilisation d'un VPN protège vos informations personnelles, garantit une navigation plus sûre et réduit les risques de piratage.

VI. Désactiver la saisie automatique du mot de passe

Généralement, les utilisateurs activent la saisie automatique sur diverses applications pour éviter de saisir leurs informations. La saisie automatique enregistre même les informations sensibles et les mots de passe saisis, rendant l'appareil vulnérable en cas d'intrusion.

En cas de compromission, les pirates peuvent facilement se connecter à vos comptes, modifier vos mots de passe et voler vos données. Désactiver la saisie automatique des mots de passe empêche les pirates d'accéder sans autorisation à vos identifiants enregistrés.

Voici comment désactiver le remplissage automatique pour Chrome :

Ouvrez Paramètres Chrome > Adresses > Désactiver le remplissage automatique des formulaires.